L’ASA permet de recourir à un serveur d’authentification plutôt qu’à une base d’utilisateurs locale. Ainsi il est par exemple possible d’utiliser un serveur RADIUS, TACACS+, LDAP, etc… pour authentifier les utilisateurs qui se connectent en SSH, via l’ASDM, en VPN, etc…

Dans cet article nous verrons comment mettre en place une authentification LDAP et RADIUS et comment l’utiliser lors des connections SSH et ASDM. Bien entendu, cette configuration pourra servir pour d’autres utilisations (VPN notamment).

LDAP

Dans cette partie nous verrons comment connecter l’ASA à un serveur LDAP Microsoft. Il s’agit de l’une des configurations les plus courantes.

Configuration du serveur LDAP

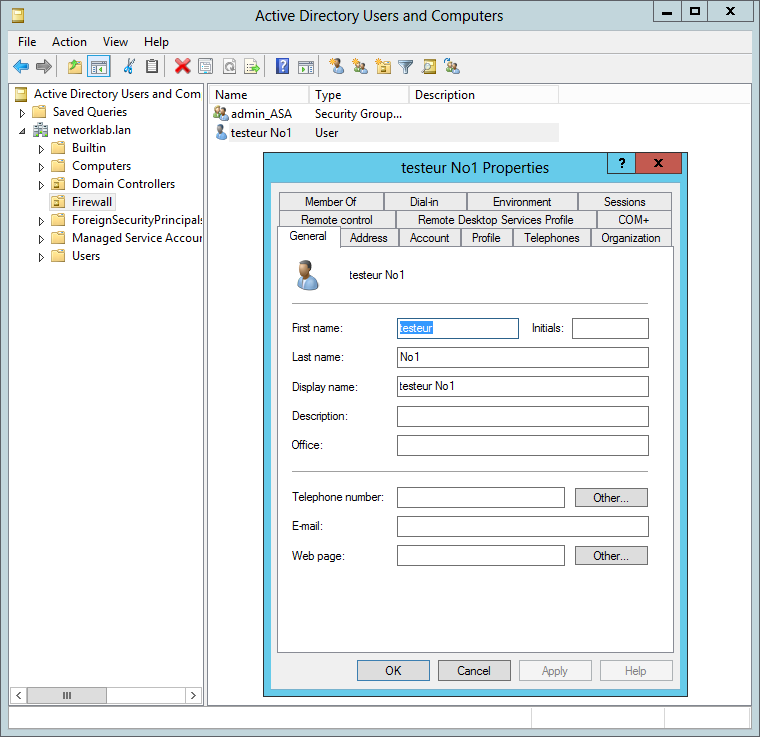

Voici la configuration du serveur LDAP auquel sera connecté l’ASA dans les exemples suivants.

Une simple OU nommé Firewall a été créé. Elle contient un groupe « admin_ASA » et un utilisateur basique nommé « testeur No1 ».

Configuration de l’ASA

La configuration de l’ASA est simple.

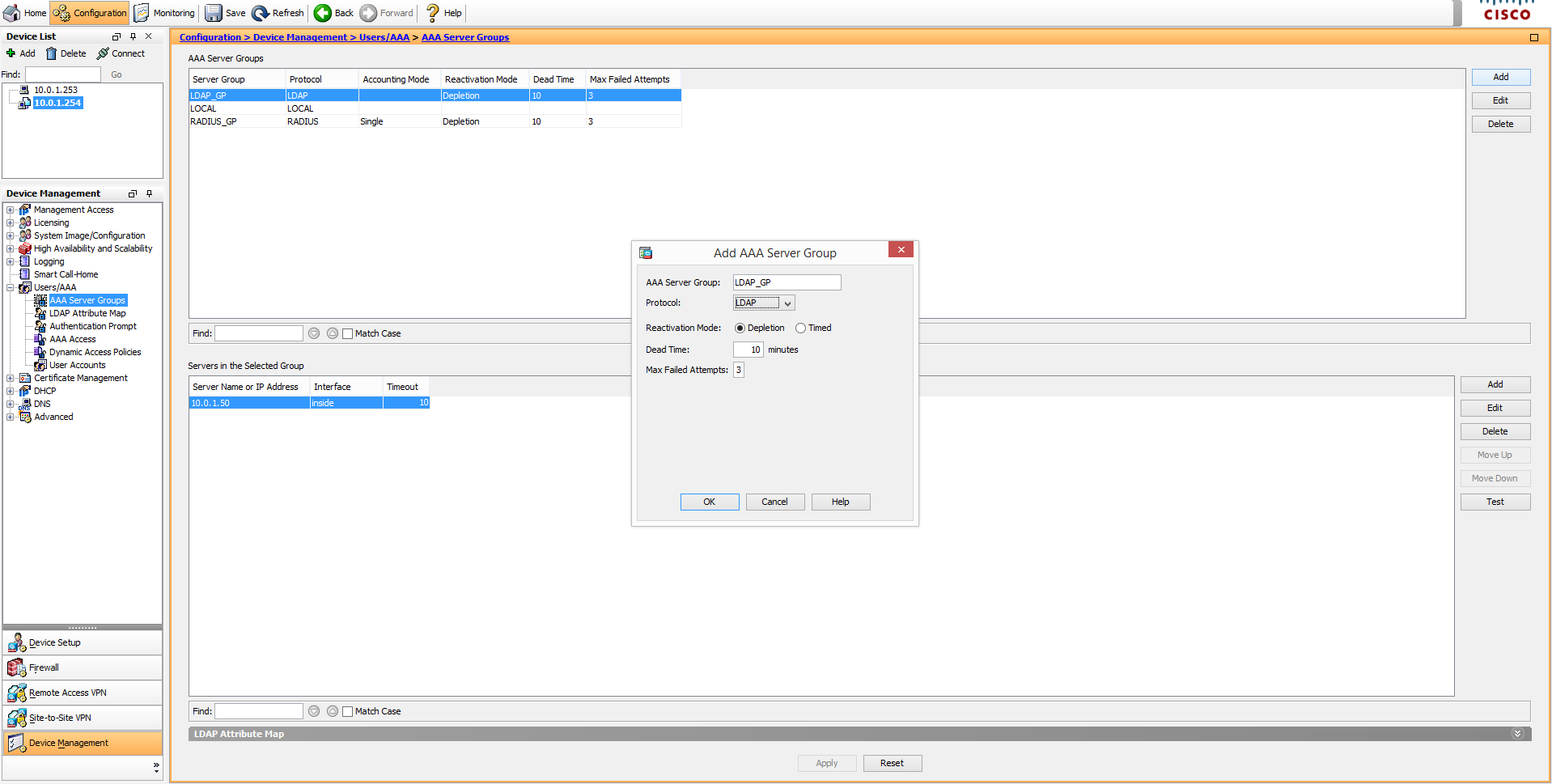

Il convient tout d’abord de créer un groupe de serveurs.

Il est ensuite possible d’ajouter des serveurs dans le groupe.

L’ordre des serveurs dans le groupe est important. Si le premier serveur ne répond pas, l’ASA passe au deuxième et ainsi de suite.

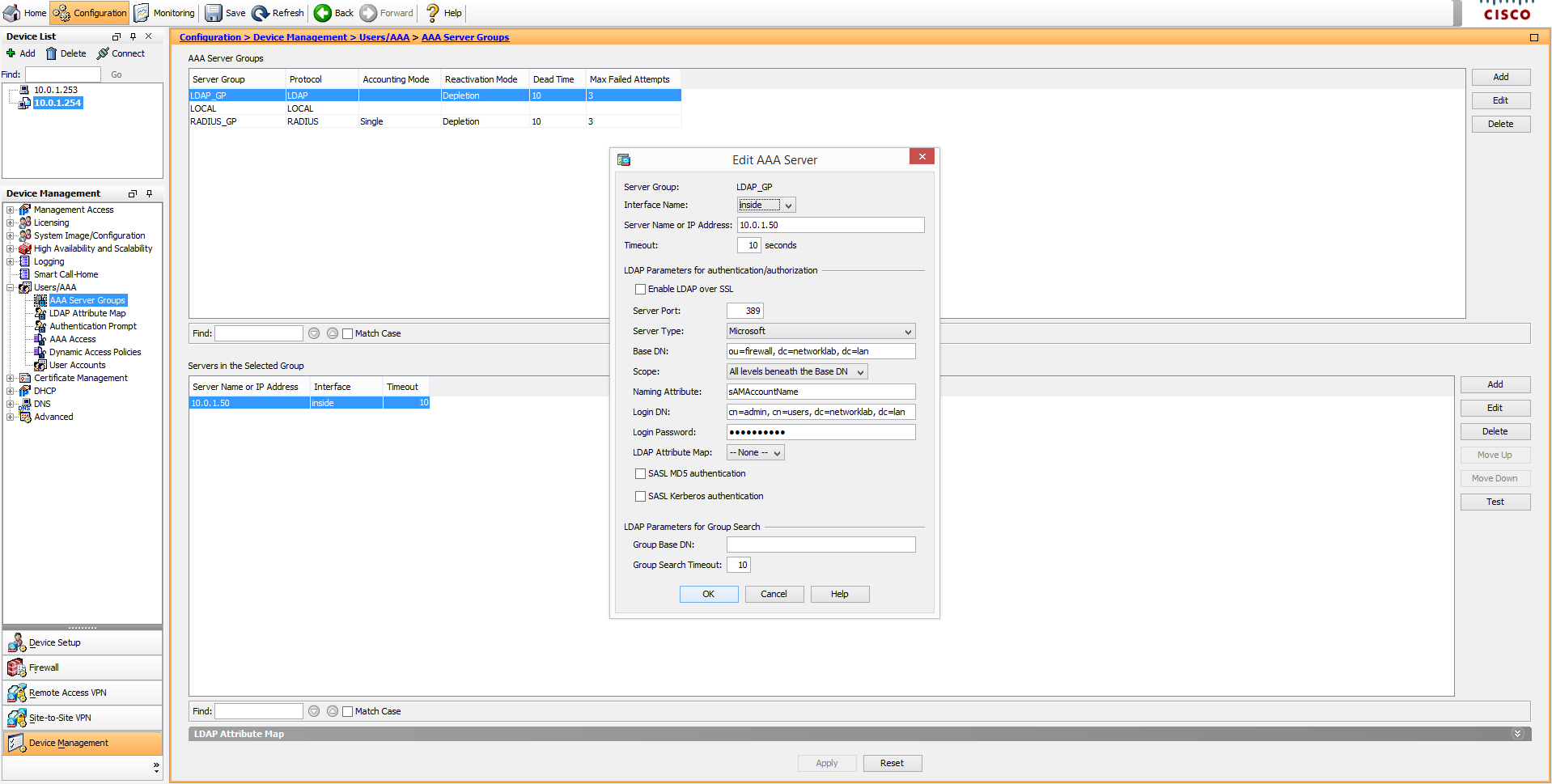

Voici la configuration cohérente avec la configuration du serveur LDAP présentée ci-dessus.

Voici quelques détails sur les options de configuration.

- Interface Name: interface derrière laquelle se trouve le serveur LDAP

- Server Type: type de serveur, ici Microsoft

- Base DN: emplacement dans la hiérarchie où débuter la recherche (ici on considère tout ce qui est dans l’OU Firewall)

- Scope : ampleur de la recherche

- Naming Attribute: le RDN – Relative Distinguished Name qui identifie de manière unique les entrées dans l’annuaire (sAMAccountName est l’attribut par défaut chez Microsoft)

- Login DN: le DN – Distinguished Name avec suffisamment de droit pour lancer des recherches, c’est-à-dire le compte qu’utilise l’ASA pour se connecter au serveur LDAP

- Login Password: le mot de passe pour ce DN

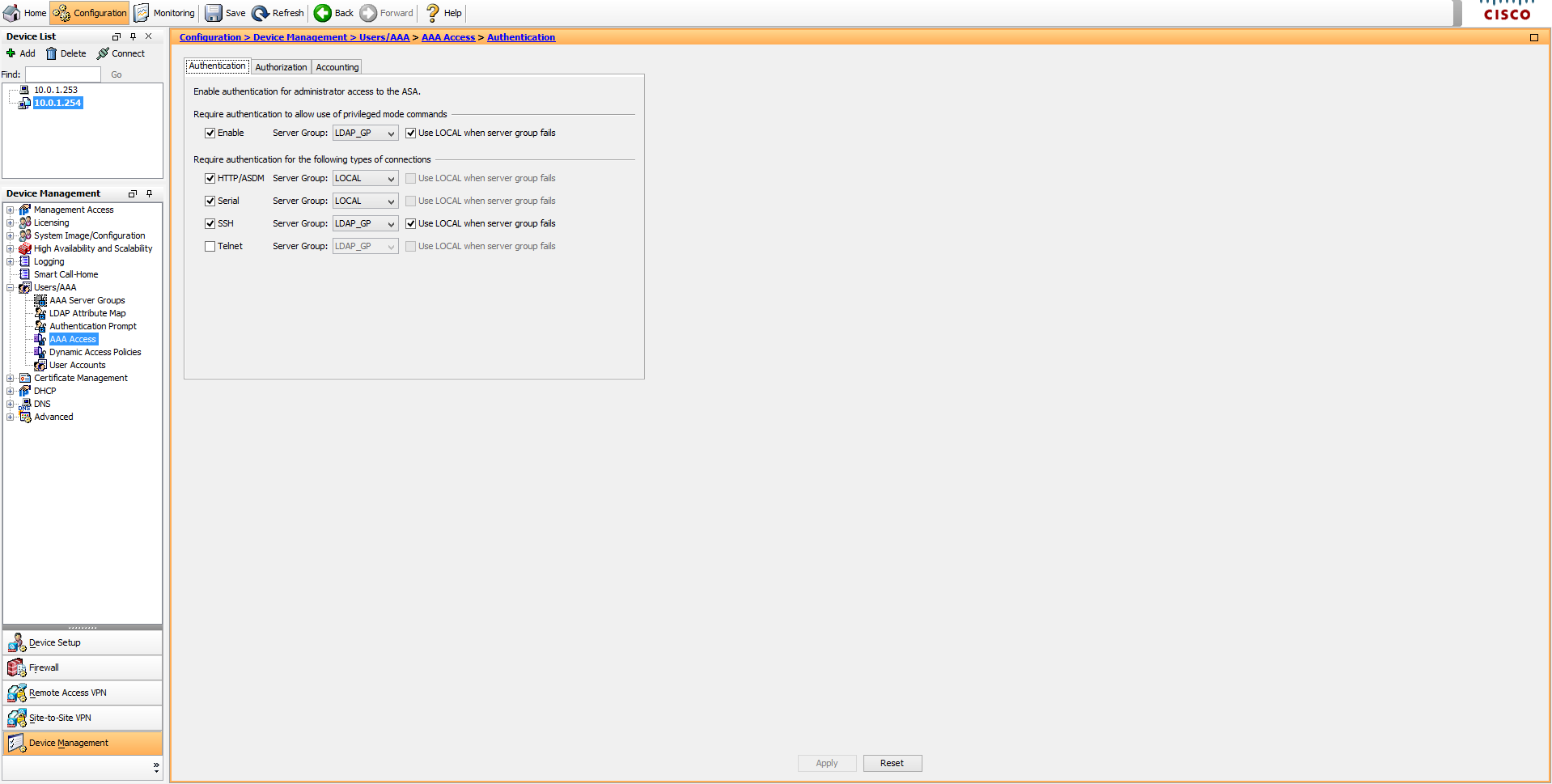

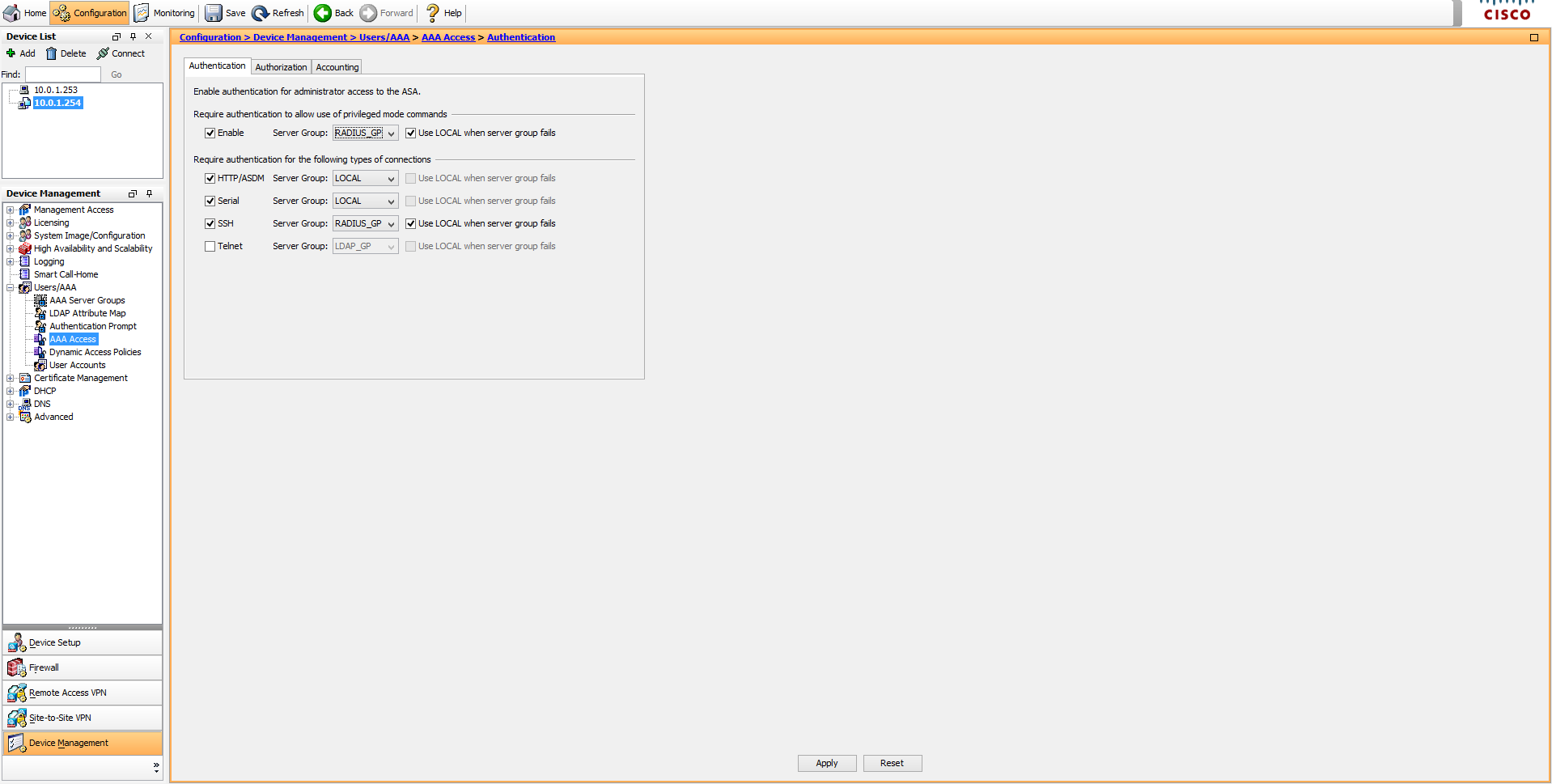

Pour valider la configuration, vous pouvez configurer l’ASA pour qu’il utilise le groupe de serveurs précédemment créé lors d’une connexion SSH.

RADIUS

Configuration du serveur RADIUS

Il est possible d’utiliser différents types de serveur RADIUS. Un serveur LDAP Windows est capable de faire office de serveur RADIUS à l’aide de sa base d’utilisateurs.

Ici le serveur LDAP permet l’authentification RADIUS pour les utilisateurs faisant partie du groupe « admin_ASA ».

Vous trouverez facilement des procédures de configuration du rôle RADIUS sur un serveur Windows.

Voici un résumé de ce qu’il faut faire.

Pour utiliser un serveur Windows comme serveur RADIUS, il faut ajouter le rôle NPS – Network Policy and Access Services.

Il faut ensuite configurer le serveur NPS pour ajouter une (ou plusieurs) machine autorisée à interroger le serveur RADIUS et choisir un secret partagé.

Il faut ensuite créer une nouvelle stratégie qui définit les utilisateurs autorisés à se connecter en RADIUS.

Enfin, il faut inscrire le serveur NPS dans le domaine Active Directory.

Configuration de l’ASA

La configuration RADIUS est encore plus simple que celle du LDAP.

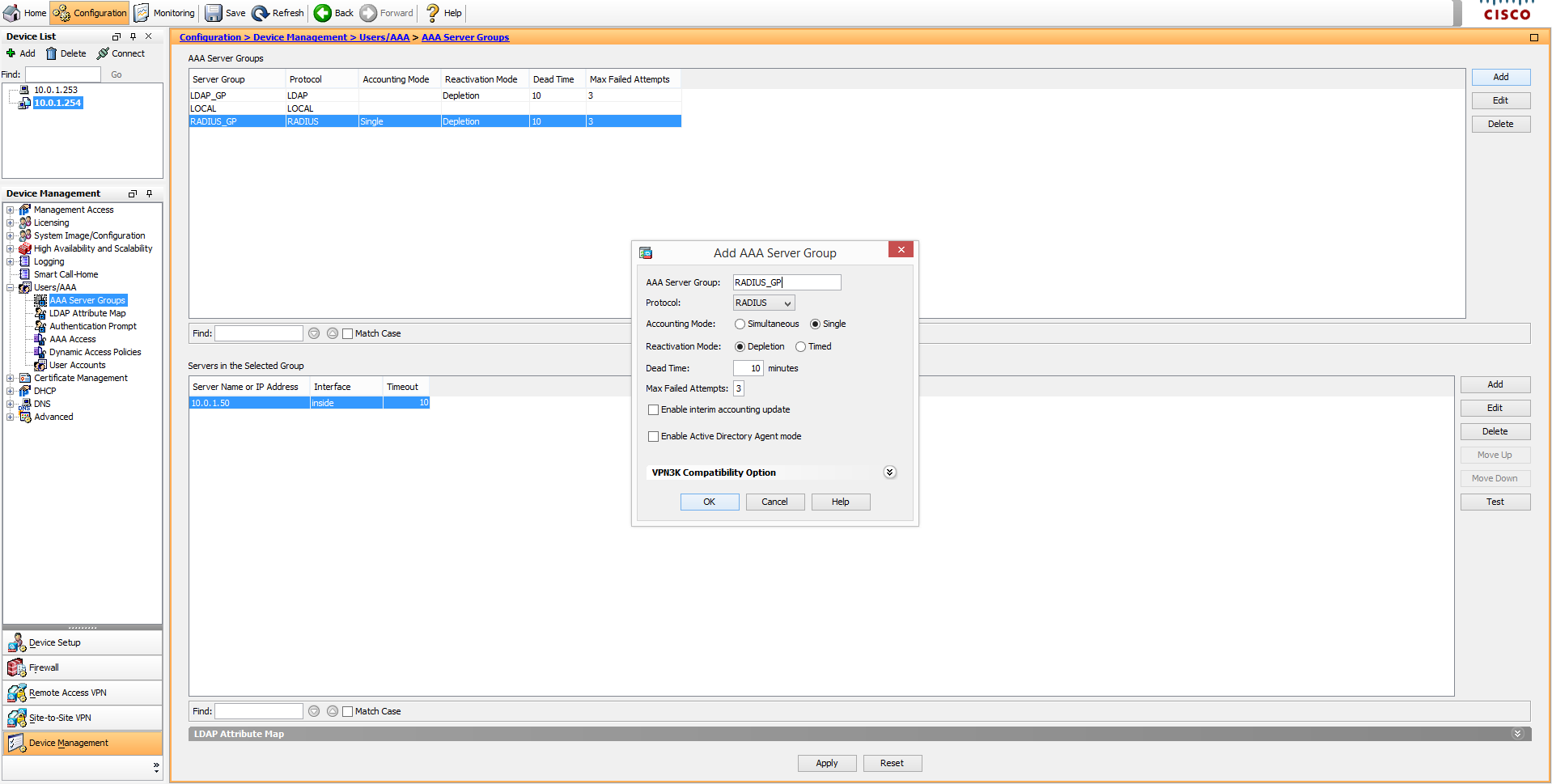

Tout d’abord il faut créer un groupe de serveurs RADIUS.

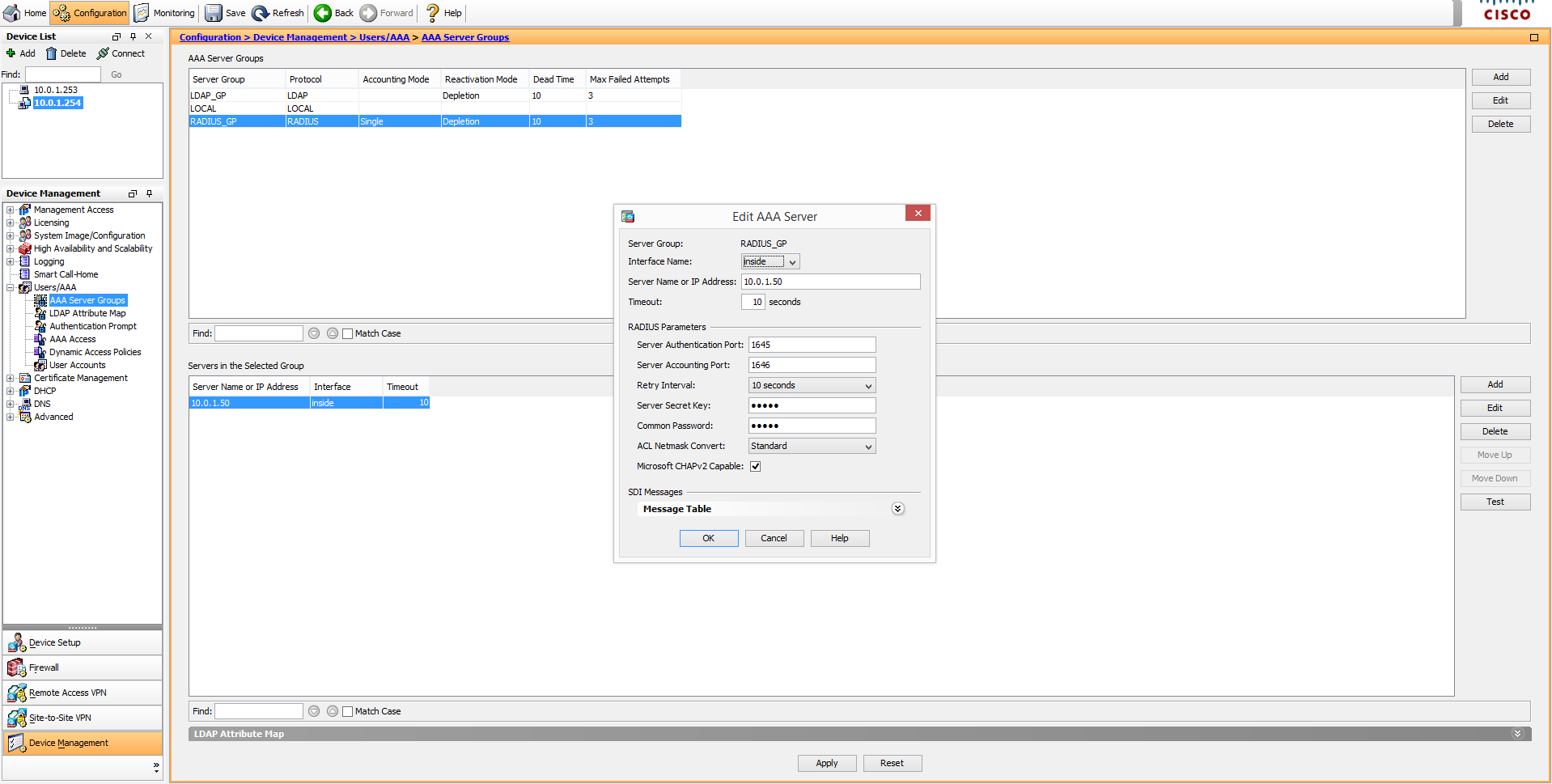

Puis il faut ajouter un ou plusieurs serveurs dans ce groupe.

Enfin, pour valider la configuration, vous pouvez configurer l’ASA pour qu’il utilise le RADIUS lors d’une connexion SSH.

Laisser un commentaire