Suite au changement de modèle économique de Nessus, OpenVAS a vu le jour.

Celui-ci est OpenSource.

Accessible gratuitement, c’est donc un outil de choix pour les scans de vulnérabilités.

![]()

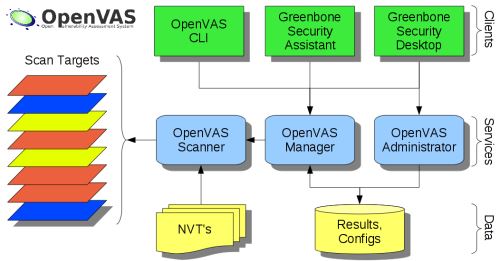

Il est utilisable en CLI, en interface WEB (GSA – Greenbone Security Assistant) ou à l’aide d’une application bureau (GSD – Greenbone Security Desktop).

Pour faire les scans, OpenVAS utilise plusieurs dizaines de milliers de NVT – Network Vulnerability Tests.

OpenVAS comporte 3 services :

- OpenVAS Scanner : réalise le scan

- OpenVAS Manager : service centrale qui gère le fonctionnement de OpenVAS

- OpenVAS Administrator : service qui permet notamment la gestion des utilisateurs

Il existe des tests de vulnérabilités libres, réalisés par la communauté, et d’autres qui sont payants.

Néanmoins, il est tout à fait possible de se contenter des tests gratuits. OpenVAS n’en sera pas moins un très bon scanneur.

Bien abordons à présent l’installation d’OpenVAS.

!! Attention, la procédure d’installation présentée ci-dessous n’est plus tout à fait valable dans les nouvelles versions d’OpenVAS. Celle-ci ayant été simplifiée, vous ne devriez pas rencontrer de problème. Attention à bien noter le mot de passe si celui-ci est généré aléatoirement durant l’installation !!

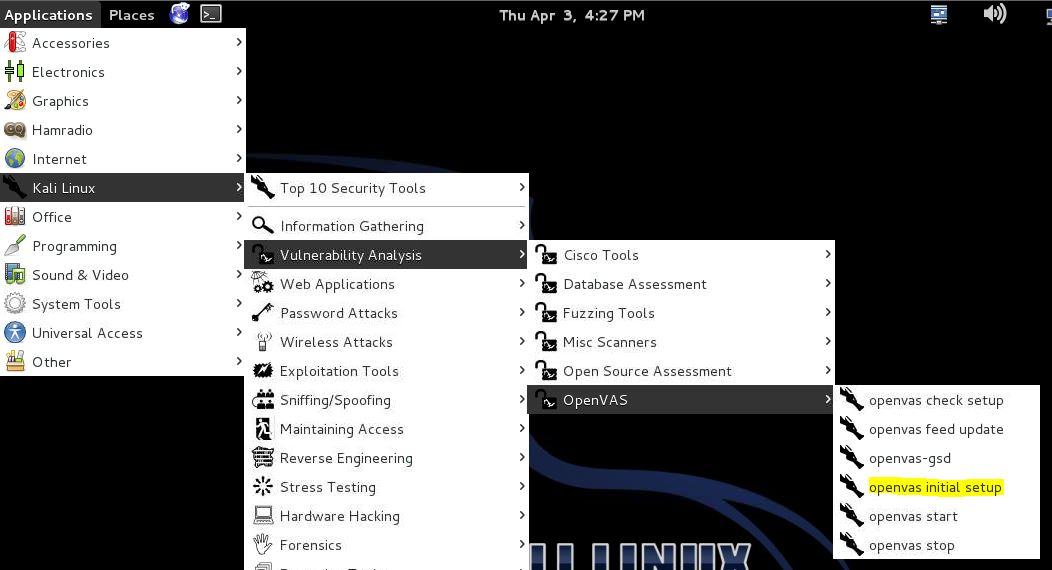

Tout d’abord, il faut lancer le script d’installation.

La commande équivalente en CLI est openvas-setup.

Laisser la procédure se dérouler.

Quand demandé, entrer un mot de passe.

Normalement, quand la procédure d’installation est terminée, il est déjà possible d’accéder à l’interface WEB.

Mais l’installation n’est pas encore finie.

Il faut à présent mettre à jour les bases NVT, SCAP et CERT.

Les mises à jour impliquent des téléchargements (environ 1 Go).

Les fichiers et répertoires seront placés dans /var/lib/openvas/

Commencer par mettre à jour la base de NVT.

root@linux# openvas-nvt-sync

Ensuite, procéder la mise à jour de la base SCAP.

root@linux# openvas-scapdata-sync

Enfin, mettre à jour la base CERT.

root@linux# openvas-certdata-sync

Il faut ensuite régénérer la base de données.

root@linux# openvasmd --rebuild

Pour valider, vérifier la configuration.

root@linux# openvas-check-setup

Si la vérification vous retourne des erreurs, la solution sera indiquée.

A présent, OpenVAS est fonctionnel, et les services sont démarrés.

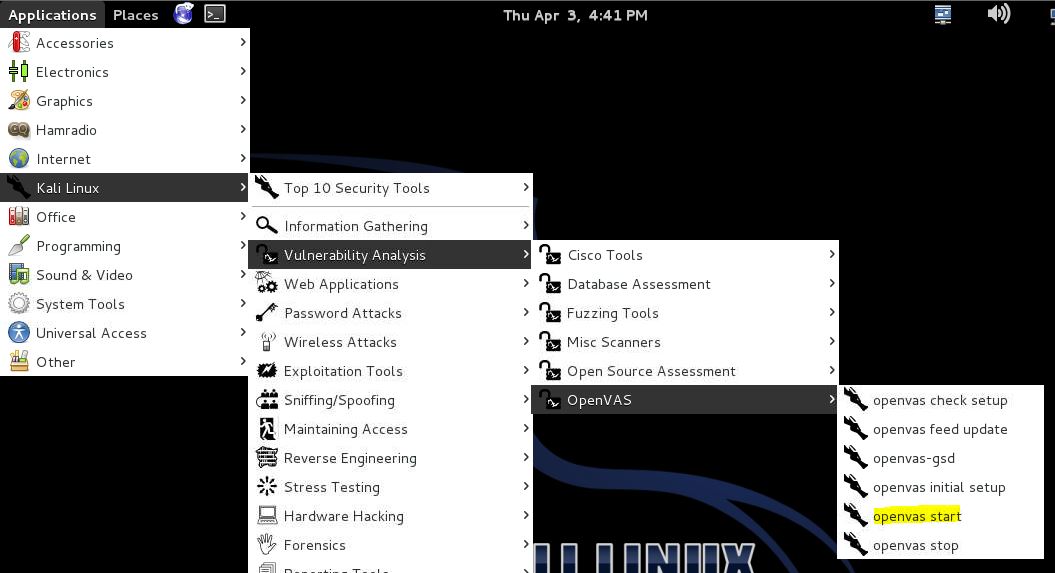

Si après un redémarrage les services sont désactivés, vous pouvez les lancer comme ceci :

Ou en CLI :

root@kali:~# /etc/init.d/openvas-scanner start root@kali:~# /etc/init.d/openvas-administrator start root@kali:~# /etc/init.d/openvas-manager start

Si la procédure de vérification n’a pas retourné d’erreur, mais que l’un des services refuse de démarrer, vous pouvez tenter de stopper les services, et de les relancer.

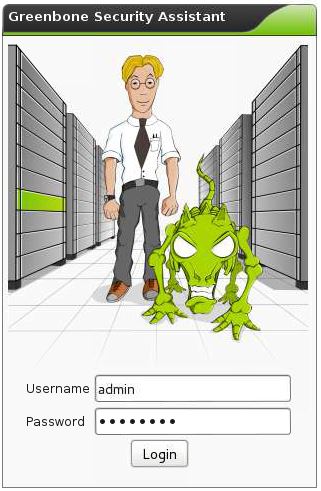

Vous pouvez à présent lancer un navigateur et vous rendre à l’adresse : https://127.0.0.1:9392

S’authentifier avec :

- Login : admin

- Passw : LE MOT DE PASSE CHOSIT

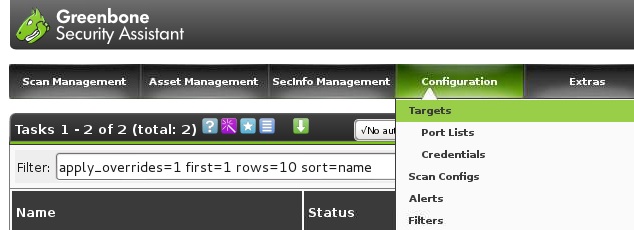

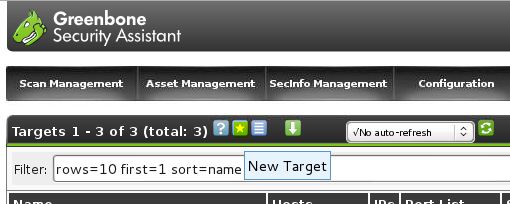

Pour lancer un scan, la première étape est de créer une cible.

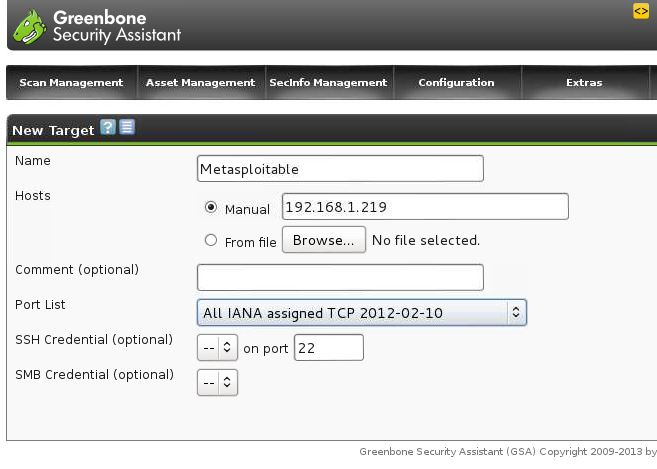

Cliquer ensuite sur New Target.

Remplissez alors les champs comme vous le souhaitez.

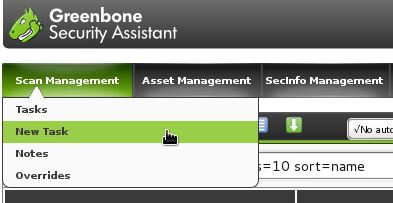

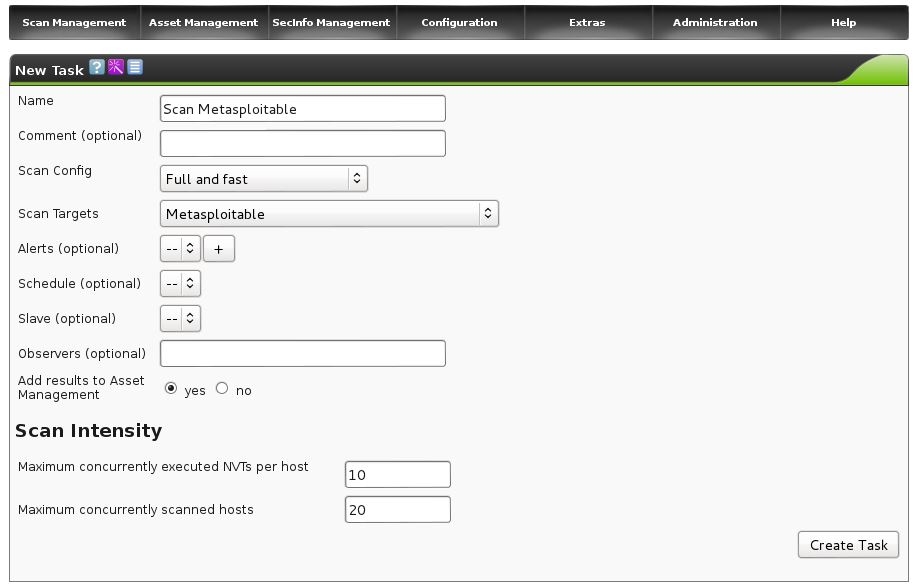

Une fois la cible crée, il vous faut créer une tâche.

Vous pouvez ensuite sélectionner les options de scan.

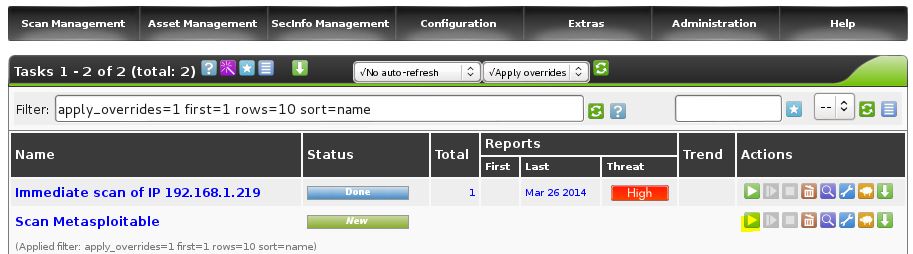

Il ne reste plus qu’à lancer le scan (bouton Play dans la colonne Actions).

Une fois le scan terminé, vous pouvez cliquer dessus pour obtenir plus de détails.

Une nouvelle fenêtre s’ouvre alors. Dans la partie rapport, cliquer sur la loupe (colonne Actions).

Vous pourrez alors consulter la liste des failles découvertes.

Bonjour, je souhaiterais savoir ou trouver le code ou la vulnérabilité dans un rapport Openvas. Par exemple après un scan il m’indique des vulnérabilités en rouge, mais où je trouve le code de la vulnérabilité ou sont nom pour connaitre l’exploit a utiliser. Merci

Bonjour Thomas,

Pour cela, je vous invite à lire l’article suivant : Pentest Linux avec Metasploit.

http://www.networklab.fr/intrusion-linux-avec-metasploit/

Vous y verrez au début comment réaliser un exploit à partir d’un rapport OpenVAS.

Pour obtenir les détails d’un rapport OpenVAS, il faut l’ouvrir en cliquant sur les icônes en forme de loupe.

Une première fois sur la liste des tâches, puis une fois dans la page de détails de la tâche, cliquer sur la loupe du rapport voulu.

Dans les détails, vous verrez l’identifiant CVE (entre autre) qui identifie la faille.

Cet identifiant CVE peut être utilisé dans le Framework Metasploit pour lancer un exploit.

Bonjour, pendant l’installation, il ne m’a pas demandé de MDP et je ne peux me connecter. QQN a une solution ?

La dernière fois que j’ai installé Kali, la procédure d’installation avait changé. Le mot de passe était généré aléatoirement durant l’installation et était affiché dans la console à la fin de la procédure.

Je mets à jour l’article pour indiquer que la procédure n’est plus tout à fait valable.